Ciencias Informáticas/Informative Sciences

Cienc Tecn UTEQ (2020) 13(1) p 97-104 ISSN 1390-4051; e-ISSN 1390-4043

Caracterización de los ataques de phishing y técnicas para mitigarlos. Ataques: una

revisión sistemática de la literatura

Characterization of Phishing Attacks and Techniques to Mitigate These Attacks: A Systematic Review of

The Literature

Benavides Eduardo12; Fuertes Walter12; Sanchez Sandra1

1Escuela Politécnica Nacional, 2Universidad de las Fuerzas Armadas

1diego.benavides@epn.edu.ec, 2debenavides@espe.edu.ec, 1walter.fuertes@epn.edu.ec, 2wmfuertes@espe.edu.ec,

1sandra.sanchez@epn.edu.ec

Rec.: 19.03.2019. Acept.: 21.01.2020.

Publicado el 30 de junio de 2020

Resumen

Abstract

n la Seguridad Informática, no importa que

n Computer Security, it does not matter which

E

equipamiento de Software o Hardware se tenga

I

Software or Hardware equipment is installed, because

instalado, porque siempre el eslabón más débil en esta

always the weakest link in this security chain, is the end

cadena de seguridad es el usuario final. De esta premisa

user. From this premise are used the different types of

se valen los diferentes tipos de ataque de Ingeniería

Social Engineering attacks, whose main objective is

Social, cuyo objetivo principal es obtener información

to obtain information almost directly from the users,

casi directamente de los usuarios, con la finalidad de

with the purpose of using this information against

usar esta información en contra de ellos mismos.

themselves. There are several attack vectors of Social

Existen varios vectores de ataque de Ingeniería Social,

Engineering, among which stand out: fake web pages,

entre los que sobresalen: páginas web falsificadas,

malign messages on social networks, and malicious

mensajes malignos en redes sociales, y correos malignos

emails that ask for confidential information from users

que piden información confidencial de los usuarios o

or even redirect users to a fake web page (Phishing).

incluso pueden redireccionar a los usuarios a una página

The objective of this paper is to provide end users and

web falsificada (Phishing). El objetivo de este trabajo es

other researchers with a look at the types of Phishing

proveer a los usuarios finales y a otros investigadores,

attacks that exist, and how they can be mitigated. For

una visión de los tipos de ataques de Phishing existentes

this, first, a systematic review of the literature in the

y de cómo estos pueden ser mitigados. Para esto,

main scientific sources is carried out, to characterize

primeramente, se realiza una revisión sistemática de

and classify the different types of Phishing attacks, and

la literatura en las principales fuentes científicas, para

subsequently, the means by which these attacks can be

caracterizar y clasificar los diferentes tipos de ataque

mitigated are exposed and classified, ranging from a

de ingeniería social, y posteriormente, se exponen y

user awareness to the use of Machine Learning (ML)

clasifican los medios por los que estos ataques pueden

and Deep Learning (DL) techniques.

ser mitigados, que van desde la concientización al

usuario, hasta la utilización de técnicas de Machine

Keywords: Social Engineering, Phishing, Machine

Learning y Deep Learning.

Learning, Deep Learning, Cybersecurity

Palabras clave: Ingeniería Social, Phishing,

Machine Learning, Deep Learning, Ciber Seguridad

97

Benavides et al., 2020

Introducción

Phishing, es aquella que, como cualquier página web,

sin permiso, alega actuar en nombre de un tercero;

ngeniería Social

(IS) es el acto de obtener

con la intención de confundir a los espectadores en la

I

información de las personas de manera fraudulenta,

realización de una acción”.

con la finalidad de usar esta información, en contra de

ellas mismas o de sus organizaciones. Existen varias

1.3.

¿Cómo se clasifican los ataques de Phishing?

formas de obtener esta información, pero la manera más

utilizada es mediante el uso de Phishing. Así, Phishing

De acuerdo con Herrera et al., en [4], los ataques

es el ataque de Ingeniería Social, que busca obtener esta

se podrían clasificar, tomando en cuenta las siguientes

información sensible, pero por medios electrónicos. Los

consideraciones:

medios más comunes de ataques de Phishing son por

Phishing Emails y por Phishing Websites. El objetivo

1.3.1 Según el servicio que ataquen. Por

principal del Phisher (Persona que realiza el Phishing)

ejemplo: Bancos y cajas, Pasarelas de pago en línea,

es obtener una retribución económica, es decir, estafar

Redes sociales, Páginas de compraventa o subastas,

a su víctima.

Juegos en línea, Soporte Técnico / Mesas de ayuda,

En la actualidad no existe un estudio completo, que

Almacenamiento en la nube, Servicios o empresas

permita conocer todos los pormenores y características

públicas, Servicios de mensajería, Falsas ofertas de

de los ataques de Phishing, ni de los enfoques necesarios

empleo.

para mitigarlos. Es así que el objetivo principal de

este trabajo es aportar con un documento útil para

1.3.2. Según el modus operandi. Por ejemplo:

investigadores y el público en general, en que pueda

Phishing engañoso, Software malicioso, DNS o

conocer las características de los ataques de Phishing,

pharming, Introducción de contenidos, Man in the

enfoques que se utilizan para mitigar estos ataques,

middle Phishing, Search Engine Phishing

información de repositorios de donde se pueden obtener

gran cantidad de direcciones de phishing, y un conjunto

1.4. Técnicas más usadas

de las herramientas más utilizadas en la actualidad para

medir la efectividad de las últimas soluciones.

Existen diversas técnicas para perpetuar el ataque

El resto del documento está estructurado de

de phishing, pero de ellas las más comunes son dos:

la siguiente manera: En la sección

2, se hace una

Por medio de una cuenta de correo de phishing y por

descripción de los conceptos básicos de Phishing y sus

medio de una página web de phishing. En los emails

características. En la sección 3, se hace una descripción

phishing, comúnmente se les anuncia a las víctimas que

de la metodología utilizada en esta Revisión Sistemática

han ganado algún tipo de premio, a cambio del cual

de la Literatura (RSL). En la sección 4, se muestran los

deben ingresar alguna información confidencial. En

resultados encontrados en base a nuestra búsqueda de

los websites de phishing, comúnmente se muestra a la

enfoques aplicados al combate de Phishing. Finalmente,

víctima una página web falsificada, muy parecida a una

en la sección 5, se declaran las conclusiones y trabajo

página web legítima, incluso su URL es muy parecida,

futuro de este estudio.

como en el siguiente ejemplo. Por ejemplo, en el link

1.

BACKGROUND

ha introducido las letras CE, para indicar que es un

1.2.

¿Qué es Phishing?

Carácter Extraño, incrustado en el nombre del banco al

que se quiere ingresar, por lo tanto, esa URL abrirá una

Phishing es la combinación de Ingeniería Social

página web falsificada.

y exploits técnicos

[1], diseñados para convencer a

Otro ejemplo de métodos para disfrazar enlaces, es

una víctima de proporcionar información personal,

utilizar direcciones que contengan caracteres especiales,

generalmente realizado para obtener una ganancia

como el símbolo arroba: @. Tomemos el ejemplo de la

monetaria por parte del atacante. La mayoría de los

ataques de Phishing son influenciados cuando se envía

En este enlace se puede engañar a un observador casual

un correo electrónico falso, que contiene un enlace

y hacerlo creer que el vínculo mostrado, va a abrir en

(Uniform Resource Locator, URL). Esta URL conduce

a un sitio web falso, cuando se hace clic en él. A pesar

el enlace envía al navegador a la página de members.

de la importante atención que se le ha otorgado a lo

tripod.com. Luego en este sitio, se le pedirá a la víctima,

largo de los años, aún no existe una solución definitiva,

para resolver este tipo de ataque [2].

pero en sin saberlo, esta víctima le estará entregando

Por su parte, en [3] se define que: “una página de

estos datos al sitio members.tripod.com.

98

Ciencia y Tecnología. 2020. 13(1):97-104

Caracterización de los ataques de phishing y técnicas para mitigarlos. Ataques: una revisión sistemática de la literatura

Estas son solo algunas de las técnicas de ataques

a la víctima, usando direcciones de correo electrónico

más usadas de Phishing. Más adelante en este paper

recolectadas, que solicitan información confidencial

se muestran otras técnicas, con sus características

a la víctima. Generalmente los emails de Phishing, se

individuales.

disfrazan de alguna página de una organización bancaria

de buena reputación, que necesita la información

1.5. Motivaciones del Phisher

personal de la víctima para actualizar sus registros, e

indica a la víctima que debe responder urgentemente

De acuerdo con Yu en [5], los motivos principales

haciendo clic en algún enlace malicioso.

detrás de los ataques de Phishing, desde la perspectiva

de un atacante, son:

(1) Ganancia financiera: usar

1.7.3.

Ruptura/Infiltración: En esta fase,

credenciales bancarias robadas para sus beneficios

la víctima hace clic en el enlace malicioso y, en cuanto

financieros. (2) ocultar la identidad: en lugar de usar

lo hace, un malware se instala automáticamente en

identidades robadas directamente, se podrían vender las

su dispositivo, lo que permite al atacante acceder al

identidades robadas, a otros que podrían ser criminales

sistema y comprometerlo, cambiar sus configuraciones

que buscan formas de ocultar sus identidades y

y derechos de acceso. En algunos casos, hacer clic en

actividades (por ejemplo, para compra de bienes), (3)

el enlace malicioso, también puede dar lugar a que el

Fama y notoriedad: En que se ataca a las víctimas por el

usuario común sea re direccionado a alguna página

reconocimiento de sus pares.

falsa.

1.6. Impacto

1.7.4.

Recopilación de datos: Una vez

que los atacantes acceden al sistema de la víctima,

En el año 2011 se ejecutó una serie notable de

extraen los datos requeridos. Por ejemplo, si la víctima

ataques de Phishing contra empresas de seguridad

proporciona datos confidenciales de una cuenta

con alto prestigio, entre ellas RSA [6], lo que originó

bancaria, el atacante puede acceder a ella, lo que

más ataques en contra de sus usuarios, como el cliente

eventualmente puede conducir a pérdidas financieras

Lockheed Martin [7]. Esto demostró que los peligros de

para la víctima. En el caso de ataques de malware,

los ataques de Phishing, o vulnerabilidades de seguridad

los atacantes obtienen acceso remoto al sistema de

debido al factor humano, no se limitan a la ingenuidad

la víctima y extraen los datos requeridos o realizan

de los usuarios finales, ya que los técnicos también

cualquier cambio según su voluntad. En casos más

pueden ser víctimas.

graves, los sistemas comprometidos pueden utilizarse

para ataques de denegación de servicio (DOS).

1.7. Ciclo de vida

1.7.5.

Extracción: Esta es la fase final del

El proceso de Phishing implica esencialmente cinco

ciclo. Después de obtener el acceso y la información

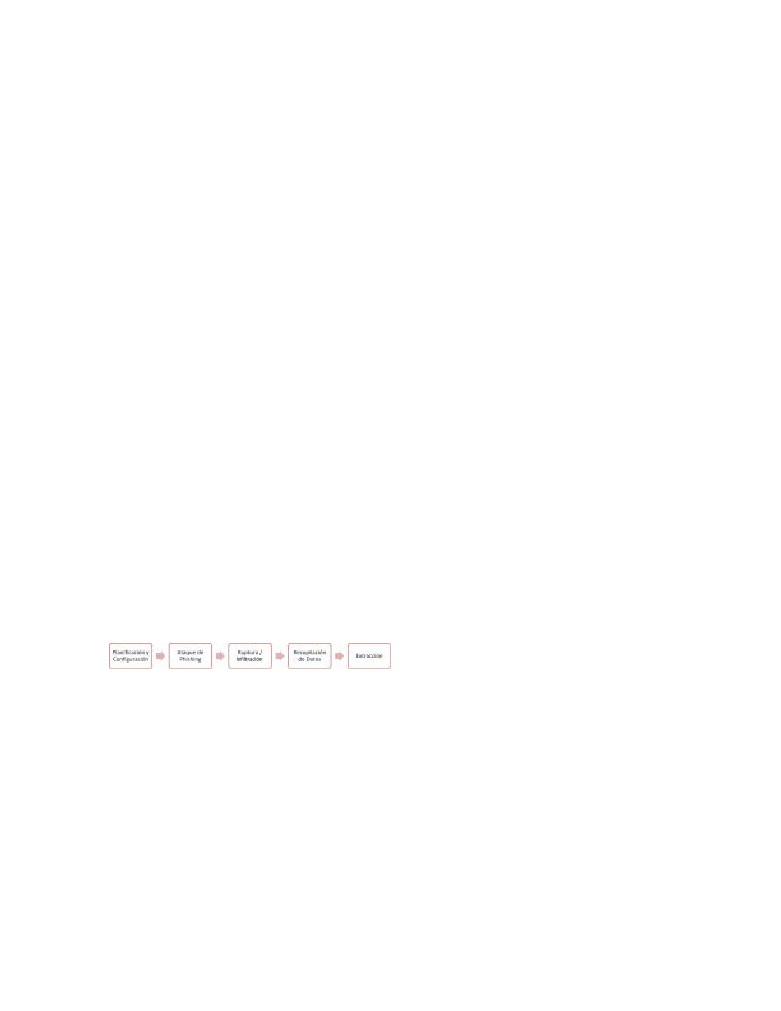

etapas [8], como se muestra en la Fig 1:

requerida, se elimina toda la evidencia como las cuentas

falsas del sitio web. Finalmente, se evalúa el grado de

éxito de su ataque, para afinar sus futuros ataques.

Fig. 1. Etapas de un ataque de Phishing

MÉTODO

1.7.1.

Planificación y configuración: en

Para realizar esta revisión sistemática de la literatura

esta etapa se identifica la organización, individuo o

(SLR, por sus siglas en inglés), se ha seguido la

un país entero. El objetivo principal es extraer detalles

metodología propuesta por Barbara Kitchenham [9].

esenciales sobre la víctima y la red, para lo cual se

Se han realizado cuatro pasos consecutivos. Primero

puede hacer un análisis de tráfico. Posterior a este

se realizó la búsqueda general, para luego escoger

reconocimiento, se configuran los ataques mediante el

los artículos relevantes. A continuación, se realiza

despliegue de medios viables como el sitio web, correos

la extracción de datos y finalmente se muestran los

electrónicos que contienen enlaces maliciosos, etc.

resultados de la información encontrada. A continuación,

Estas herramientas fundamentalmente redirigen a la

se describe brevemente cada una de estas fases:

víctima hacia una página web fraudulenta.

3.1. Búsqueda de la Información. Para esto

1.7.2.

Ataque de Phishing: Esta es la

primero se definió la cadena de búsqueda, la cual

segunda fase del ciclo donde tiene lugar la actividad real.

se encontró conformada por dos partes, Phishing y

Los atacantes envían correos electrónicos falsificados

Review. Luego, se modificó la cadena de búsqueda

Ciencia y Tecnología. 2020. 13(1):97-104

99

Benavides et al., 2020

por sinónimos de cada una de sus dos partes. Ya con la

reportados o detectados por APWG.

cadena de búsqueda definida, se procedió a buscar en

4.1.3. Phishload. Este sitio contiene información

todos los artículos relacionados al tema en cuestión.

acerca de páginas web Phisheados, tales como: URL

Address, código HTML, y otra información relacionada.

3.2. Criterios de Inclusión. Una vez definidas

También contiene información de sitios verificados

las palabras claves de búsqueda, solo se incluyen los

como legítimos.

siguientes documentos de entre los encontrados: (1)

4.1.4. Corpora. En este sitio se puede encontrar

Cuyo tema principal se trate de Phishing y Review;

tanto de URLs ilegítimas como legitimas. Estos

(2) Escritos solamente en inglés; (3) Procurar que su

conjuntos de datos dividen en tres: easy ham, que es

publicación sea únicamente de máximo 5 años atrás;

fácilmente distinguible de los spams, y hard ham, que es

3.3. Criterios de exclusión. (1) Artículos cuyo tema

más difícil de distinguir. La tercera parte está compuesta

solo sea de Phishing o solo se Review, es decir que no

por easy ham2 y spam 2.

haya una combinación de los dos, o de sus Sinónimos;

4.1.5. Alexa. En los estudios de investigación, no

(2) No sean escritos en inglés; (3) Artículos de antes del

solamente es necesario saber que URLs son Phishing,

año 2014.

sino también es necesario saber cuáles son legítimas.

3.4. Criterio de Calidad. Para cumplir con el

Esto es lo que nos ofrece el sitio Alexa, en el cual

criterio de calidad de la búsqueda, decidimos realizar el

se cuenta únicamente con URLs verificadas como

escrutinio, solo en páginas reconocidas a nivel científico,

benignas.

y que sean del área de tecnología en la información.

Los sitios escogidos fueron: IEEE Explore, Taylor and

4.2.Herramientas de evaluación de exactitud

Francis, Springer Linker, ACM Portal y Science Direct.

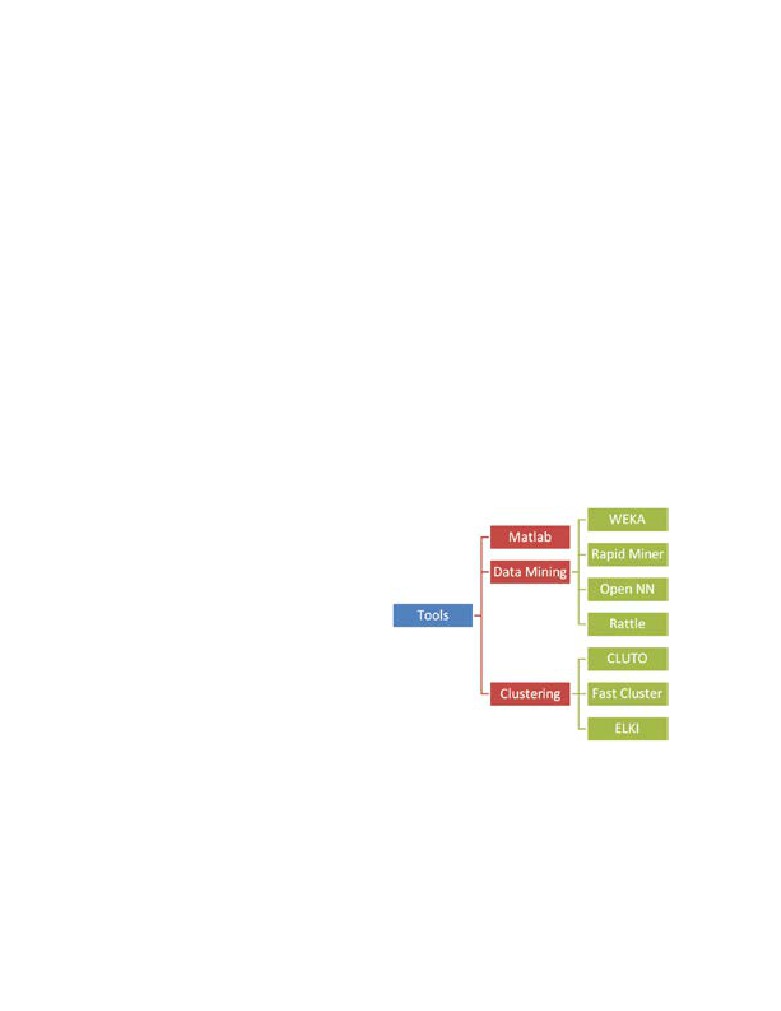

En la Fig. 2. realizada por [8], se exponen varias

herramientas que son utilizadas en el desarrollo de nuevas

3.5. Extracción de Datos. Una vez realizada la

soluciones y medición en la exactitud de soluciones

búsqueda de información, se pudieron encontrar 30

de Phishing. La mayoría de estas herramientas son

artículos.

utilizadas para el uso de los algoritmos de Machine

3.6. Síntesis. Luego de proceder a leer y analizar

Learning y Deep Learning.

los

75 artículos encontrados inicialmente, se puede

resumir que únicamente 36 artículos fueron útiles para

el presente estudio.

3.7. Reporte. En base a la síntesis realizada en el

paso anterior, se procede a realizar el presente informe,

y se muestra la información recabada por el análisis del

mismo.

RESULTADOS

Conjuntos de datos

ara encontrar nuevas soluciones a los problemas de

P

phishing, es necesario usar grandes cantidades de

datos, para poder evaluar la efectividad y rendimiento

de dicha solución. Así, en internet se pueden encontrar

diversos sitios, que son de importante utilidad para

Fig. 2. Herramientas utilizadas en soluciones Anti-Phishing

esta tarea. Del documento

[8], se pueden rescatar

Por otra parte, en los últimos años los enfoques

algunas cuatro de las cinco opciones que se describen

basados en listas negras o blancas son ineficientes

a continuación:

para detectar ataques de Phishing Zero Day, es decir,

4.1.1. Phishtank. Es el sitio web más visitado para

ataques que recién aparecen. Para realizar una detección

saber si una URL es o no de Phishing. En este sitio se

temprana de este tipo de ataques, es importante analizar

pueden obtener características adicionales de las URLs

las características de los sitios web phishiados. Estas

infectadas, repostadas por los usuarios. Cuenta además

características pueden darnos una alta probabilidad de

con una base datos descargable.

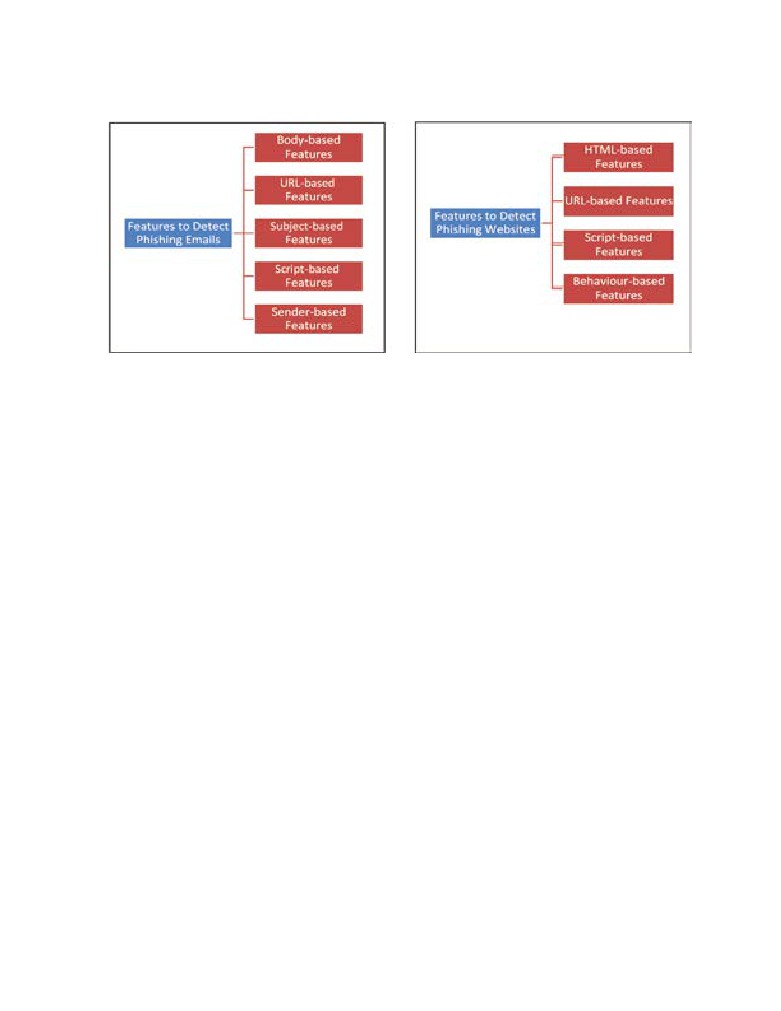

si una página web es de Phishing o no. En la Fig. 3, se

4.1.2. Anti-Phishig Work Group

(APWG)

detallan las principales características recopiladas por

Archives. En este archivo se guarda una extensa base

[10]. Por otra parte, en la Fig. 4, se detallan la principales

de datos de todas las URLs de los sitios que han sido

características usadas en los enfoques de detección de

100

Ciencia y Tecnología. 2020. 13(1):97-104

Caracterización de los ataques de phishing y técnicas para mitigarlos. Ataques: una revisión sistemática de la literatura

websites de Phishing.

Fig. 3. Características en Phishing Emails

Fig. 4. Características en Phishing Websites

4.3. Enfoques de Mitigación de Ataques de

con información privilegiada y luego enviarlo.

Phishing basados en su vector de ataque

Por lo tanto, de acuerdo a los vectores de ataque

Para contratacar los ataques de Phishing, es

antes descritos, los enfoques de detección de Phishing

importante conocer sus vectores de ataque. Según [11],

se pueden clasificar en: Spoofed Email Detection,

estos vectores se clasifican en Spoofing Email, Fake

Fake Social networking accounts detection, Hacking

Social Network Accounts, Hacking y Trojan Horse:

Detection y Trojan Horse Detection.

4.3.1. Spoofing Email: Esta es la manera más común

Sin embargo según [12], los vectores de ataque más

de enviar un ataque de phishing. Para esto, el atacante

comunes de Phishing son dos: Por Spoof Email, y por

envía un email spam a muchos usuarios, esperando

Spoof Website. Phishing Email es la técnica preferida

que al menos alguien caiga en la trampa. Estos spams

por los Phishers, debido a que, por medio de un simple

comúnmente ofrecen un beneficio grande a los usuarios,

spam, se les pide a los usuarios que envíen información

como alguna lotería o alguna herencia ganada.

privilegiada. Por su parte, Spoof Website hace referencia

4.3.2. Fake Social Network Accounts: Por medio

a una página web cuya apariencia es una copia de una

de la creación de una falsa cuenta, en alguna red social

página web original, en la que igualmente se induce a

como Facebook o Twitter, el Phisher (Persona que

que él usuario ingrese información sensible.

realiza ataques de phishing), puede obtener información

4.4. Enfoques de Mitigación de Ataques de

disponible por los usuarios en sus redes sociales.

Phishing basados en el contenido de la página web

Información útil para el usuario, tal como: Lugar de

Por otra parte, según el enfoque de [13], los ataques

trabajo, cargo en el trabajo, apreciación de ingresos

de Phishing se pueden detectar por el contenido de la

económicos, etc.

misma página web, es decir por: Starting URL, Landing

4.3.3. Hacking: Este tipo de ataque es más técnico

URL, Redirection chain, Logged links, HTML code y

que los anteriores y es realizado por un hacker. En este

Screenshot. A continuación, describimos brevemente

tipo de ataque, el hacker trata de obtener información,

cada uno:

mediante el uso de herramientas más sofisticadas

4.4.1. Starting URL. Es la dirección que hace que

de software, con la finalidad de obtener usuarios y

se abra una página web determinada.

contraseñas de los usuarios comunes. Incluso puede

4.4.2. Landing URL. Es la URL que aparece en

hacer que el usuario ejecute intencionalmente un código

la barra de direcciones del navegador, una vez que la

maligno, para enviar esa información sensible al hacker.

página web ya está abierta.

4.3.4.Trojan Horse: Se denomina caballo de Troya

4.4.3. Redirection Chain. Son las cadenas que se

al tipo de ataque que se realiza a través de código

escriben en la barra de direcciones del navegador, sin

maligno ejecutado en el sistema. Este código está oculto

necesidad de tener que escribir la URL que buscamos.

comúnmente tras un mensaje inofensivo, sin embargo,

4.4.4. Logged links. Son los enlaces a los que nos

es capaz de capturar información sensible de nuestro

conectamos mientras se carga una página, por ejemplo,

sistema y enviarla al Phisher. La forma más básica de

al cargar imágenes externas a la página.

este ataque es en la cual debemos llenar un formulario

4.4.5 HTML Code. Es el código o el texto HTML

Ciencia y Tecnología. 2020. 13(1):97-104

101

Benavides et al., 2020

contenido en la misma página web. Screenshot es la

de Phishing: Spoofing email, Fake Social Network

captura de una imagen de la página web cuando ya está

Accounts, Hacking, y, Trojan horse. Posteriormente

abierta.

este trabajo propone sus respectivos enfoques como

medios de mitigación, para cada tipo de ataque, los

4.5. Enfoques de Mitigación de Ataques de

cuales principalmente consisten en la concientización y

Phishing basados en la conciencia y conocimiento de

precaución de las personas.

las personas

Si bien el trabajo propuesto en [19] es del 2010,

Los artículos revisados coinciden en que, el eslabón

quisimos resaltarlo, en razón de que es uno de los

más débil de la cadena de la seguridad de la información

primeros trabajos en los que los autores proponen un

es el mismo usuario. Es por esta razón que en [14], se

modelo estructurado, denominado Social Engineering

realiza una completa revisión de trabajos en los que se

Attack Detection Model (SEADM), para identificar si

utiliza la concientización de los usuarios como principal

existe o no una amenaza de una ataque de Ingeniería

escudo para enfrentar los ataques de Ingeniería Social

Social. Por su contemporaneidad, el trabajo está

(SE). Por eso es importante conocer los pasos seguidos

orientado a detectar tales amenazas en los Call Centers.

por un Phisher [15] en un ataque de ingeniería social.

Sim embargo, es importante entender este trabajo para

En [15], además los autores realizan un framework de

entender los trabajos de los mismos autores en [8] y

ataques de SE, basados en el ciclo de ataque de SE de

[9] . En [8], los autores revisan y realizan una nueva

Kevin Mitnick. En este, se hace una completa descripción

versión de su modelo SEADM propuesto en [19],

de los pasos del ataque, desde la determinación de meta

en la que los ataques se pueden realizar por tres vías

de un ataque, hasta la exitosa completitud de ese ataque.

de comunicación: Bidireccional, Unidireccional, y

Si bien en este paper no se propone una solución a los

Comunicación Indirecta. Por otra parte, mientras el

ataques, es importante para que los profesionales y

modelo propuesto en [8] sirve como una plantilla de

personas comunes entiendan cada uno de sus pasos.

procedimiento general, en el modelo propuesto en [9],

Ya en [16], los autores proponen la implementación

los autores implementan una máquina de estados finita,

de una metodología de defensa a ataques de Ingeniería

que resalta las interconexiones entre tareas asociadas

Social

(mediante la conciencia de las personas, no

con diferentes escenarios. En [22], los autores hacen un

es solución tecnológica), mediante múltiples capas,

estudio basado en recolectar y analizar los incidentes

siendo estas de los siguientes niveles: nivel básico,

de Amenazas Internas No Intencionales (AIN). Pero

nivel de fortaleza, nivel de persistencia, nivel ofensivo

el aporte más importante es el análisis que se hace a

y el nivel de gotcha o de minas terrestres. En [17], se

casos similares, lo que le permite caracterizar los tipos

hace un completo estudio para clasificar los ataques

de ataque a AIN, y como contrarrestarlos de manera

de Ingenierías Social, separándolos en Psicológicos

general. En este artículo se puede obtener una buena

y Físicos, entendiéndose como Psicológicos, los que

taxonomía de Ingeniería Social.

se hacen de manera remota, mientras que Físicos, los

4.6. Últimos enfoques Anti Phishing

que se hacen directamente, por ejemplo, espiar sobre

Al día de hoy, el enfoque basado en blacklists es el más

el hombro una contraseña. Finalmente, el artículo hace

usado, sin embargo, este se queda corto cuando aparece

un grupo de recomendaciones, como: usar herramientas

una amenaza del tipo Zero Day, porque para que una

de listas negras y uso de procedimientos, sin embargo,

página web sea detectada con blacklists, esta amenaza

carece de propuestas para mitigar ataques desconocidos

debe de ya haber sido clasificada con anterioridad. Para

de IS.

combatir este último tipo de ataques, la forma más

En [18], primero se establecen los principios de

efectiva es trabajar con el enfoque basado en Machine

influencia que usan los atacantes de Ingeniería Social

Learning. Con este enfoque, se puede pronosticar si una

(autoridad, compromiso y consistencia, reciprocidad,

página es de Phishing o no, simplemente basándose en

simpatía, prueba social, escasez), lo cual posteriormente

las características de la página. Pero hay que mencionar

los autores relacionan con los rasgos comunes de las

que una desventaja al usar Machine Learning, es que hay

víctimas de estos ataques

(conciencia, extraversión,

que seleccionar cuidadosamente las características que

afabilidad, franqueza, neurotismo). Los autores no

tienen tanto los Spoof Emails como los Spoof Websites.

solamente definen relaciones directas entre estos grupos

Esto puede llevar a que sea necesaria la intervención

de características,

de un experto en el área específica de Phishing. Otra

desventaja de ML es que la precisión de su exactitud es

sino que además les dan pesos a esas relaciones.

limitada.

En el artículo

[11], se hace un estudio únicamente

Para resolver el problema de seleccionar las

sobre el tipo de ataque de Ingeniería Social, Phishing.

características, lo que conlleva a esfuerzo técnico y

Se definen según este estudio, cuatro tipos de ataques

conocimiento de un experto en un tema particular, se

102

Ciencia y Tecnología. 2020. 13(1):97-104

Caracterización de los ataques de phishing y técnicas para mitigarlos. Ataques: una revisión sistemática de la literatura

cuenta con un enfoque aún más novedoso, este es Deep

trabajos, orientados a la solución de estos ataques de

Learning, el cual es una rama de Machine Learning.

Phishing en la Ingeniería Social. Además, es una lectura

Con este enfoque, las características importantes para

apropiada para que personas naturales puedan entender

predecir una página de phishing, las va seleccionando

los conceptos básicos de este tipo de ciberataque,

el mismo algoritmo de Deep Learning por sí mismo,

cumpliendo también con uno de los enfoques anti-

incluso DL puede predecir con una mayor exactitud que

phishing establecidos, que es la concientización.

un algoritmo de ML tradicional. El único inconveniente

Como hallazgos importantes, se puede determinar

al usar Deep Learning, es que se necesita un gran

por los estudios realizados, que los vectores más

volumen de datos y una gran cantidad de procesamiento

comunes de ataques de Phishing son los de Spoofing

de computadora, lo que se resume en mayor tiempo en la

Email y de Spoofing Website. Se puede observar

ejecución de sus algoritmos. Sin embargo, la exactitud

también, que existe un gap en el uso de varios algoritmos

de este enfoque es más exacto, siempre y cuando se

de Deep Learning en este tipo de problema.

disponga de gran cantidad de datos.

Los medios de mitigación más efectivos para

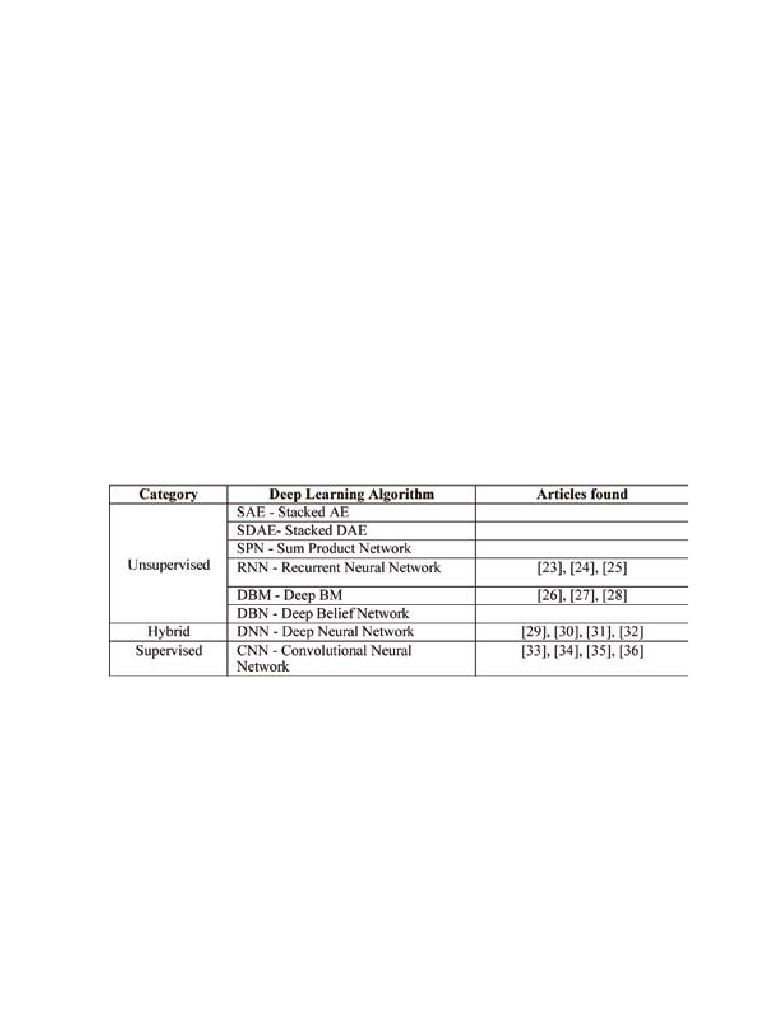

Después de haber realizado una revisión exhaustiva,

Zero Day en phishing, son mediante los algoritmos

se sintetiza en la Tabla I, un grupo de soluciones en

tradicionales Machine Learning y mediante Deep

que se han aplicado algoritmos de Deep Learning.

Learning. Consideramos que otro gap en la investigación,

Esencialmente, se puede observar que las soluciones

está en la falta de un algoritmo que acelere la velocidad

se han realizado en base a cuatro algoritmos de DL:

de los algoritmos de Deep Learning, sin disminuir su

Recurrent Neural Network (RNN), Deep Boltzmann

exactitud.

Machine

(DBN), Deep Neural Network

(DNN) y

Como trabajo futuro se realizará un específica

Convolutional Neural Network (CNN).

Revisión Sistemática de la Literatura, acerca de los

medios de mitigación de ataques de Phishing, pero

CONCLUSIONES Y TRABAJO FUTURO

únicamente usando algoritmos de Deep Learning, y

ste trabajo es una guía para que otros investigadores

de cómo se usaron esas técnicas. Además, se espera

E

puedan utilizarla en el desarrollo de sus propios

desarrollar un nuevo algoritmo o metodología, usando

1.

Tabla I. Soluciones de Phishing con Algoritmos de Deep Learning

Deep Learning, para evitar este tipo de ataques.

Informático y su Falta de Tipificación en el Código Orgánico

Integral Penal.,” 2016.

BIBLIOGRAFÍA

[5] W. D. Yu, S. Nargundkar, and N. Tiruthani, “A phishing

[1] J. Hajgude and L. Ragha, “Phish mail guard: Phishing mail

vulnerability analysis of web based systems,” in 2008 IEEE

detection technique by using textual and URL analysis,” in

Symposium on Computers and Communications, 2008, pp.

2012 World Congress on Information and Communication

326-331.

Technologies, 2012, pp. 297-302.

[6]

“Details of the RSA Hack - Schneier on Security,” Schneier on

[2] S. Marchal, G. Armano, T. Grondahl, K. Saari, N. Singh, and N.

Asokan, “Off-the-Hook: An Efficient and Usable Client-Side

blog/archives/2011/08/details_of_the.html. [Accessed: 13-Jan-

Phishing Prevention Application,” IEEE Trans. Comput., vol.

2018].

66, no. 10, pp. 1717-1733, Oct. 2017.

[7]

“Lockheed Martin Hack Linked to RSA’s SecurID Breach -

[3] C. Whittaker, B. Ryner, and M. Nazif, “Large-Scale Automatic

Schneier on Security,” Scheneier, 2011. [Online]. Available:

Classification of Phishing Pages.”

[4] E. Á. Herrera Calderón and E. Ángel, “El Phishing como Delito

martin.html. [Accessed: 13-Jan-2018].

Ciencia y Tecnología. 2020. 13(1):97-104

103

Benavides et al., 2020

[8] B. B. Gupta, A. Tewari, A. K. Jain, and D. P. Agrawal, “Fighting

and J. Cowley, “Analysis of

against phishing attacks: state of the art and future challenges,”

Unintentional Insider Threats Deriving from Social Engineering

Neural Comput. Appl., vol. 28, no. 12, pp. 3629-3654, Dec.

Exploits,” in 2014 IEEE Security and Privacy Workshops,

2017.

2014, pp. 236-250.

[9] B. Kitchenham, O. Pearl Brereton, D. Budgen, M. Turner, J.

[23] A. Vazhayil, R. Vinayakumar, and K. Soman, “Comparative

Bailey, and S. Linkman, “Systematic literature reviews in

Study of the Detection of Malicious URLs Using Shallow

software engineering - A systematic literature review,” Inf.

and Deep Networks,” in 2018 9th International Conference

Softw. Technol., vol. 51, no. 1, pp. 7-15, Jan. 2009.

on Computing, Communication and Networking Technologies

[10] F. Toolan and J. Carthy, “Phishing detection using classifier

(ICCCNT), 2018, pp. 1-6.

ensembles,” in 2009 eCrime Researchers Summit, 2009, pp.

[24] W. Chen, W. Zhang, and Y. Su, “Phishing Detection Research

1-9.

Based on LSTM Recurrent Neural Network,” Springer,

[11] S. Gupta, A. Singhal, and A. Kapoor, “A literature survey on

Singapore, 2018, pp. 638-645.

social engineering attacks: Phishing

[25] J. Zhao, N. Wang, Q. Ma, and Z. Cheng, “Classifying Malicious

attack,” in

2016 International Conference on Computing,

URLs Using Gated Recurrent Neural Networks,” Springer,

Communication and Automation (ICCCA), 2016, pp. 537-540.

Cham, 2019, pp. 385-394.

[12]

A. N. Shaikh, A. M. Shabut, and M. A. Hossain, “A literature

[26] S. Selvaganapathy, M. Nivaashini, and H. Natarajan, “Deep

review on phishing crime, prevention review and investigation

belief network based detection and

of gaps,” in 2016 10th International Conference on Software,

categorization of malicious URLs,” Inf. Secur. J. A Glob. Perspect.,

Knowledge, Information Management & Applications

vol. 27, no. 3, pp. 145-161, May 2018.

(SKIMA), 2016, pp. 9-15.

[27]

J. Zhang and X. Li, “Phishing Detection Method Based on

[13] S. Marchal, K. Saari, N. Singh, and N. Asokan, “Know Your

Borderline-Smote Deep Belief Network,” Springer, Cham,

Phish: Novel Techniques for Detecting Phishing Sites and

2017, pp. 45-53.

Their Targets,” in 2016 IEEE 36th International Conference on

[28]

P. Yi, Y. Guan, F. Zou, Y. Yao, W. Wang, and T. Zhu, “Web

Distributed Computing Systems (ICDCS), 2016, pp. 323-333.

Phishing Detection Using a Deep Learning Framework,”

[14]

H. Aldawood and G. Skinner,

“Educating and Raising

Wirel. Commun. Mob. Comput., vol. 2018, pp. 1-9, Sep. 2018.

Awareness on Cyber Security Social Engineering: A Literature

[29]

D. Aksu, Z. Turgut, S. Üstebay, and M. A. Aydin, “Phishing

Review,” in 2018 IEEE International Conference on Teaching,

Analysis of Websites Using Classification Techniques,”

Assessment, and Learning for Engineering (TALE), 2018, pp.

Springer, Singapore, 2019, pp. 251-258.

62-68.

[30]

M. Pereira, S. Coleman, B. Yu, M. DeCock, and A. Nascimento,

[15]

F. Mouton, M. M. Malan, L. Leenen, and H. S. Venter, “Social

“Dictionary Extraction and Detection of Algorithmically

engineering attack framework,” in 2014 Information Security

Generated Domain Names in Passive DNS Traffic,” Springer,

for South Africa, 2014, pp. 1-9.

Cham, 2018, pp. 295- 314.

[16]

J. Long and K. D. (Kevin D. Mitnick, No tech hacking : a guide

[31]

C. Sur,

“DeepSeq: learning browsing log data based

to social engineering, dumpster diving, and shoulder surfing.

personalized security vulnerabilities and counter intelligent

Syngress, 2008.

measures,” J. Ambient Intell. Humaniz. Comput., pp. 1-30,

[17]

E. U. Osuagwu, G. A. Chukwudebe, T. Salihu, and V. N.

Oct. 2018.

Chukwudebe, “Mitigating social engineering for improved

[32]

G. Vrbančič, I. Fister, and V. Podgorelec, “Swarm Intelligence

cybersecurity,” in

2015 International Conference on

Approaches for Parameter Setting of Deep Learning Neural

Cyberspace (CYBER-Abuja), 2015, pp. 91-100.

Network,” in Proceedings of the 8th International Conference

[18]

S. Uebelacker and S. Quiel, “The Social Engineering Personality

on Web Intelligence, Mining and Semantics - WIMS ’18,

Framework,” in 2014 Workshop on Socio-Technical Aspects in

2018, pp. 1-8.

Security and Trust, 2014, pp. 24-30.

[33]

J. Woodbridge, H. S. Anderson, A. Ahuja, and D. G. Endgame,

[19]

M. Bezuidenhout, F. Mouton, and H. S. Venter,

“Social

“Detecting Homoglyph Attacks with a Siamese Neural

engineering attack detection model: SEADM,” in

2010

Network.”

Information Security for South Africa, 2010, pp. 1-8.

[34]

J. Saxe and K. Berlin,

“eXpose: A Character-Level

[20]

F. Mouton, L. Leenen, and H. S. Venter, “Social Engineering

Convolutional Neural Network with Embeddings For Detecting

Attack Detection Model: SEADMv2,” in

Malicious URLs, File Paths and Registry Keys,” Feb. 2017.

2015 International Conference on Cyberworlds (CW), 2015, pp.

[35]

K. Shima et al., “Classification of URL bitstreams using Bag of

216-223.

Bytes,” 2018.

[21] F. Mouton, A. Nottingham, L. Leenen, and H. . Venter, “Finite

[36]

J. Jiang et al., “A Deep Learning Based Online Malicious URL

State Machine for the Social Engineering Attack Detection

and DNS Detection Scheme,” Springer, Cham, 2018, pp. 438-

Model: SEADM,” SAIEE Africa Res. J., vol. 109, no. 2, pp.

448.

133-148, Jun. 2018.

[22] F. L. Greitzer, J. R. Strozer, S. Cohen, A. P. Moore, D. Mundie,

104

Ciencia y Tecnología. 2020. 13(1):97-104